一键破解APK签名校验工具: ApkSignatureKiller,现在很多APP都做了签名校验,重新打包后,APP启动时检查到自身签名不对,就闪退或提示你请求的参数不合法。但是重新签名签的这个名,只能用自己生成的证书去签名,因为你不可能搞到原APK的证书和私钥。

为什么要破安卓签名校验?

APP检测到自身签名不对,就闪退或提示你请求的参数不合法。很多厂商不愿意让自己的APP被随意的玩弄和修改,所以目前绝大多数的APP都做了签名校验。

破解APK签名校验原理

通过插入代码到 Application 入口,hook 了程序中 PackageManager 的 getPackageInfo 方法,改变了其获取到的签名信息。

处理步骤:

-

读取原APK的签名信息。

-

替换或添加 AndroidManifest.xml 中 application 的 name 属性。

-

读取 PmsHookApplication.smali 并替换签名信息,如果原 APK 自定义了 Application,还需要修改 PmsHookApplication 的父类,最后编译 smali 并添加到 classes.dex 中。

-

对输出的APK进行签名。

使用方法

使用本工具需要先安装 Java 环境,nkstool.jar 是已编译好的文件。

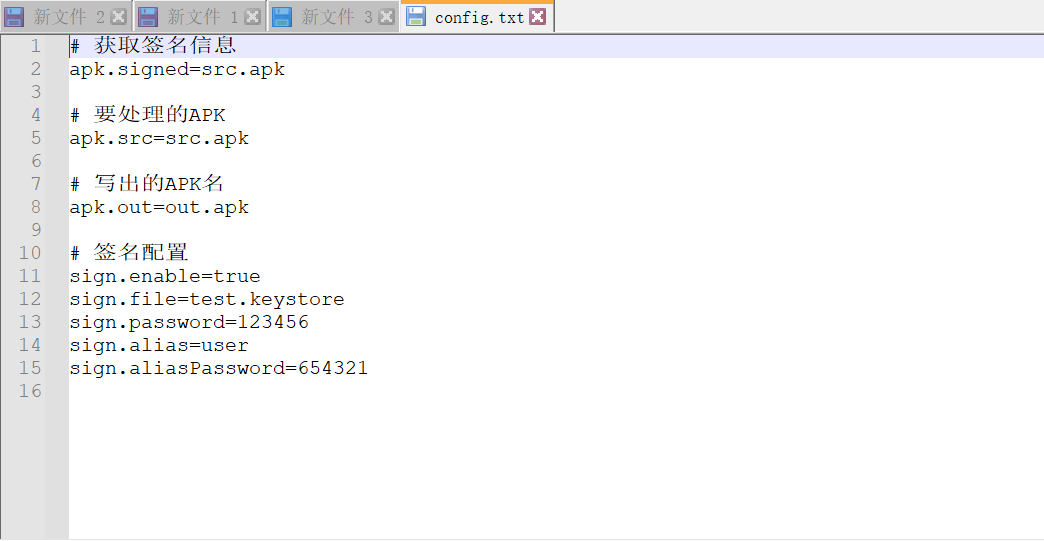

按需修改 config.txt 中的配置信息,把apk放到文件夹目录下,如命名为src.apk:

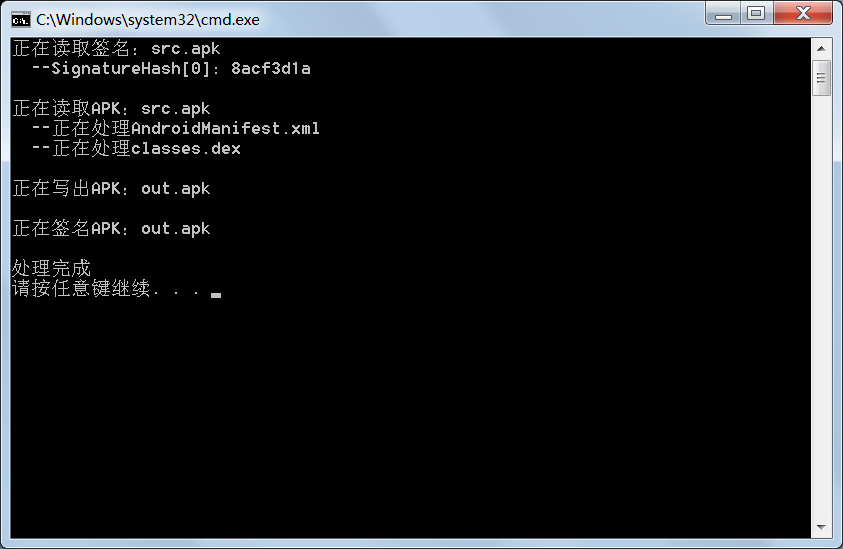

Windows 系统可以直接双击 run.bat 执行:

测试输出的 out.apk 文件!

注意:

本工具只对那些仅通过 PackageManager.getPackageInfo().signatures 来校验签名的应用有效。

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。